Template type blog/news, moderne et sobre

Une technique exploitant les faiblesses du processus d’autoremplissage de certaines gestionnaires de mots de passe sur Android vient d’être mise en évidence. Un danger pour vos données personnelles à ne pas prendre à la légère.

Les chercheurs ont présenté leur découverte à la conférence Black Hat Europe. Ils ont montré que la plupart des gestionnaires de mots de passe pour Android sont vulnérables à une attaque qu’ils ont nommée « AutoSpill ». Ils ont également proposé des solutions pour remédier au problème.

Volez les informations d’identification des comptes pendant le processus de remplissage automatique, c’est ce qu’ont réussi à faire des chercheurs en sécurité de l’Institut international des technologies de l’information d’Hyderabad. Selon eux, la plupart des gestionnaires de mot de passe pour Android sont vulnérables à AutoSpill, sans avoir à injecter de JavaScript.

De nombreuses applications Android utilisent WebView pour afficher des contenus sans avoir à ouvrir le navigateur web par défaut du téléphone ou de la tablette. Les gestionnaires de mot de passe utilisent ce même système pour saisir automatiquement les informations d’identification d’un compte utilisateur. C’est par exemple le cas lorsque vous vous connectez à votre compte Google, Apple, Facebook ou encore Microsoft.

Découvrez également : Ces smartphones Samsung Galaxy ne reçoivent plus de mise à jour Google Play depuis des mois

Selon les chercheurs d’Hyderabad, il est possible d’exploiter les faiblesses de ce processus pour capturer les informations d’identifications qui se remplissent automatiquement. Une faille qui vient de l’incapacité d’Android à appliquer ou à définir clairement la responsabilité du traitement de la sécurité des données remplies de manière automatique. Un problème qui peut entrainer une fuite ou une capture lors d’une attaque par une application tierce malveillante.

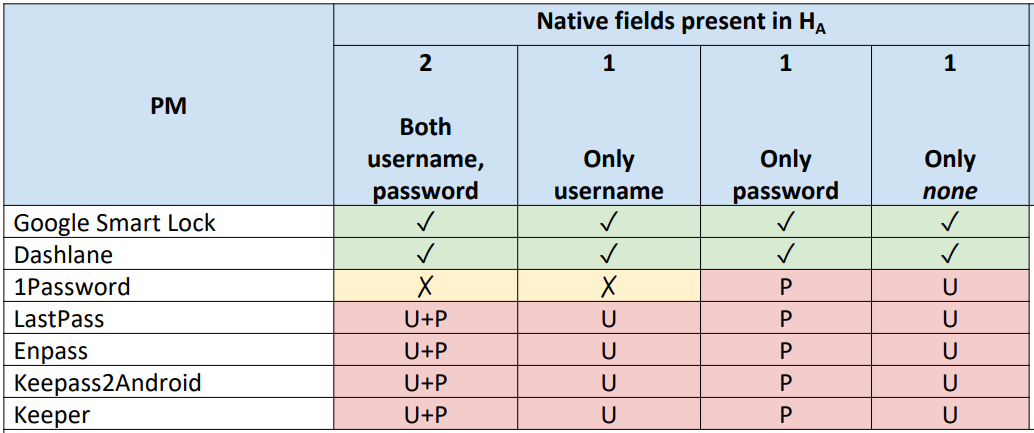

Après avoir mené des tests sur les gestionnaires de mot de passe les plus populaires fonctionnant sous Android 10, 11 et 12, cinq applications sur sept ont été identifiées comme vulnérable à AutoSpill : 1Password 7.9.4, LastPass 5.11.0.9519, Enpass 6.8.2.666, Keeper 16.4.3.1048 et Keepass2Android 1.09c-r0.

De leur côté, Google Smart Lock et Dashlane ne semblent pas concernés, car ils utilisent une approche différence pour le remplissage automatique. Ils n’ont donc pas divulgué de données sensibles à l’application hôte, sauf dans le cas où la méthode de l’injection de JavaScript a été utilisée.

Les chercheurs ont partagé ces résultats, ainsi que leurs suggestions, aux gestionnaires de mot de passe concernés ainsi qu’à l’équipe de sécurité d’Android. Interrogées par Bleeping Computer, les entreprises concernées prennent ces informations au sérieux et annoncent prendre les mesures pour déployer un correctif et éviter l’exploitation d’une telle faille. De son côté, Google résume plutôt bien la situation tout en assurant faire le nécessaire :

Nous recommandons aux gestionnaires de mots de passe tiers d’être sensibles à l’endroit où les mots de passe sont saisis, et nous avons des bonnes pratiques WebView que nous recommandons à tous les gestionnaires de mots de passe de mettre en œuvre. Android fournit aux gestionnaires de mots de passe le contexte nécessaire pour faire la distinction entre les vues natives et les WebViews, ainsi que pour déterminer si la WebView en cours de chargement n’est pas liée à l’application d’hébergement.

Par exemple, lors de l’utilisation du gestionnaire de mots de passe Google pour la saisie automatique sur Android, les utilisateurs sont avertis s’ils saisissent un mot de passe pour un domaine que Google détermine comme n’appartenant pas à l’application d’hébergement, et le mot de passe n’est renseigné que dans le champ approprié. Google met en œuvre des protections côté serveur pour les connexions via WebView.

Source : Black Hat Europe 2023

Aucun commentaire n'a été posté pour l'instant.